När du surfar på nätet har du kanske lagt märke till att vissa webbplatser visar ett litet hänglås på vänster sida av adressfältet, vilket visar att innehållet är säkert och att anslutningen mellan din webbläsare och webbplatsen är krypterad för att förhindra en Man-in-the-Middle-attack (MiTM).

Vad är en Man-in-the-Middle-attack (MiTM)?

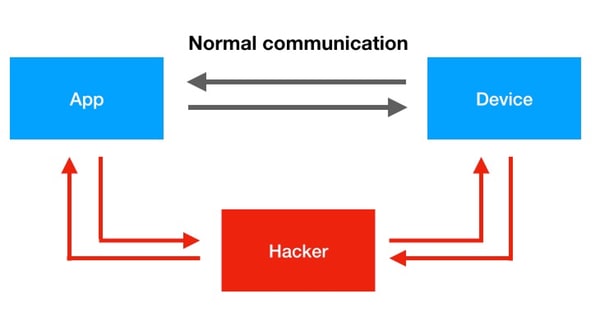

När du försöker komma åt en webbsida skickas informationen från servern till din dator via en supermotorväg av kablar, routrar och datorväxlar som sträcker ut Internet över hela världen. Precis som gamla tiders motorvägsrånare vet moderna angripare att du är sårbar vid varje "korsning". Det är i dessa punkter som dina uppgifter kan avlyssnas, läsas och till och med ändras. En man-in-the-middle-attack är ett förfarande som gör det möjligt för en angripare att lägga sig mellan dig och den dator du kommunicerar med för att läsa samtalet eller ändra det. Förfarandet var extremt vanligt innan den massiva övergången till HTTP-Secure, och det är fortfarande vanligt nuförtiden, även om det är lite mer komplicerat att utföra.

Efter att ha riktat in sig på datorer i flera år har de allestädes närvarande man-in-the-middle-attackerna flyttat över till mobiler. På grund av att man inte har lyckats bedöma konsekvenserna av dessa attacker ansluter konsumenterna sina telefoner till offentliga nätverk för att hålla kontakten, särskilt när de är på semester.

Det största hotet är den långsamma upptäckten. Användarna kan inte alltid ta reda på om det nätverk de är anslutna till är legitimt eller om någon lyssnar på trafiken, oavsett om det är på flygplatsen, hotellet eller kaféet på gatan. Vårt internetberoende har också lett till att vi använder samma enhet för både arbete och nöje, vilket automatiskt utsätter oss för risker. Slutanvändarna är det största hotet mot företagen. När de väl är anslutna till ett opålitligt nätverk kan uppgifter eller e-postmeddelanden läcka ut.

Exempel

När två parter inleder en konversation upprättar de vanligtvis en anslutning och utbyter så kallade offentliga nycklar - nycklar som används för att kryptera konversationer innan de skickas över trådarna. Låt oss föreställa oss Alice och Bob som chattar på webben. När Alice kontaktar Bob skickar hon sin offentliga nyckel. Bob krypterar alla meddelanden till Alice med hennes offentliga nyckel. Bob skickar i sin tur sin offentliga nyckel till Alice. När Alice får det krypterade meddelandet från Bob dekrypterar hon det med sin privata nyckel och läser det. Föreställ dig nu en tredje person mellan Alice och Bob. Han heter Peter. Peter avlyssnar Alice offentliga nyckel när den skickas till Bob och ersätter den med sin egen offentliga nyckel. Han avlyssnar också Bobs offentliga nyckel och ersätter den med sin egen när den skickas till Alice. Nu krypterar både Alice och Bob information med Peters offentliga nyckel och Peter kan dekryptera dem med sin egen privata nyckel. Efter dekrypteringen läser han meddelandet, ändrar det kanske, krypterar det sedan med Alice offentliga nyckel som han avlyssnade i det första steget och skickar meddelandet vidare till Alice. Han förmedlar all kommunikation till och från Bob eller Alice och ingen av dem vet att han tjuvlyssnar.

Oskyddade Wi-Fi-nätverk är inte den enda ingång som en hackare kan använda för att starta en man-in-the-middle-attack. Varje gång du går ut på nätet och använder en proxytjänst för att anonymisera din IP-adress eller kringgå restriktionerna på din arbetsplats ska du komma ihåg att proxyservern normalt fungerar som en man i mitten.

Dina sidbesök och onlineaktiviteter som filöverföringar, finansiella transaktioner eller e-post kan fångas upp av cyberbrottslingar via en fientlig proxyserver. Du exponerar all din information för tredje part.

VPN-servrar bör skydda din infrastruktur genom att hålla din anslutning krypterad. Komprometterade eller oseriösa VPN-servrar kan också göra det möjligt för tredje part att stjäla dina uppgifter, men ännu värre är att de kan omdirigera din trafik och använda din internetanslutning för olagliga planer. I avsaknad av en säker anslutning kan det vara för sent när du upptäcker att du har installerat ett skadligt program.

Förebyggande av MiTM-attacker

Om du inte är tekniskt kunnig finns det inte mycket du kan göra åt detta. Man-in-the-middle-attacker är mycket svåra att upptäcka, så det är bättre att förebygga än att bota.

Om du är på semester och din telefon automatiskt ansluter till ett nätverk kan du bli offer för en MitM-attack. Om du blir ombedd att installera en VPN-app eller acceptera ett digitalt certifikat är du på väg mot en man-in-the-middle-attack. Det enklaste sättet att identifiera man-in-the-middle-attacker är att kontrollera om SSL-certifikatet är utfärdat för den enhet du förväntar dig att besöka. Helst ska det ha utfärdats av en legitim och pålitlig certifikatutfärdare. Om webbläsaren motsätter sig ett certifikats giltighet eller legitimitet ska du stänga sidan omedelbart och be om hjälp innan du anger några autentiseringsuppgifter. Du kan kontrollera SSL-certifikatet genom att titta i det övre vänstra hörnet av din webbläsare och se om det står HTTPS i grönt. Det betyder att din anslutning är krypterad och att dina uppgifter är dolda.

Eftersom det inte finns något sätt att korrekt upptäcka dessa attacker är det bättre att spela säkert från början:

- Se till att anslutningarna är HTTPS och inte HTTP.

- Dubbelkontrollera att SSL-certifikatet inte har gått ut och att det är utfärdat av en pålitlig leverantör.

- Undvik gratis VPN-tjänster och proxys.

- Byt regelbundet lösenord och återanvänd dem inte.

- Anslut inte till misstänkta offentliga nätverk, var misstänksam även när det gäller Wi-Fi på hotell och installera eller ladda aldrig ner något.

- Använd en säkerhetslösning som kan skanna HTTPS-anslutningar.

- Om det inte finns något alternativ och du måste ansluta till ett sådant nätverk, undvik att göra betalningar och logga in på konton i sociala medier eller e-postkonton.

Nu när vi gav dig rysningar, låt oss titta på den ljusa sidan av man-in-the-middle. Alla MiTM är inte dåliga. Sådana tekniker kan användas för din egen säkerhet. Eftersom fler och fler skadliga webbplatser och skadlig kod övergår till säker HTTPS-kommunikation för att exfiltrera data och se till att din säkerhetslösning inte kan avlyssna obehörig trafik, använder vissa säkerhetslösningar SSL-proxies - moduler som avkrypterar SSL-/TLS-trafiken, inspekterar den för skadlig kod och sedan återkrypterar och vidarebefordrar den till destinationen. Vissa lösningar för föräldrakontroll tar också denna väg för att se till att ditt barns krypterade konversationer inte innehåller något som du behöver oroa dig för.